Tiho se usput nadate da nije potrebno uključenje kamere, preko koje ste ionako selotejpom nakeljili komadić papira radi zaštite privatnosti. Laptop vam se čini nekako vruć, ali dodatna toplina vam odgovara na zglobovima u rano jutro.

Zadovoljni ste svojom kućnom mrežom na koju je, osim zajedničkih Windows laptopa, s redom admin accountova spojeno i obiteljsko krdo rootanih mobitela s custom firmwareima, 2 izuzetno pametna TV-a, pametni difuzor za eterično ulje te niz senzora, kamera i aktuatora kupljenih iz Kine za 7.67$ lot, spojenih sa svojim admin/admin kredencijalima kako bi redom izvještavali o životno važnim parametrima kuće i bliže okoline. Lijepi je osjećaj imati sve to pod kontrolom u toplini vlastitog doma i usput raditi svoj posao preko besplatnog VPN servisa za dodatnu sigurnost. Što može poći po zlu?

COVID rusvaj

Kako bismo odgovorili na ovo pitanje u bonus širem kontekstu, korisno je prije svega pogledati kakav je rusvaj COVID-19 napravio po pitanju načina rada i strmoglave migracije na udaljene/kućne urede inspirativne 2020. godine. Situacija se može približno predočiti sa sljedećim brojevima, izvučenim iz raznih i brojnih online izvora koje većinom ne budemo referencirali jer radimo od kuće i lijeni smo. Cilj takvih brojeva je i probuditi jednu zdravu razinu opreza i paranoje u svakom krajnjem korisniku, zaposleniku ili poslovodstvu koji su migrirali u udaljene urede.

Sigurnost je ozbiljno narušena

- Količina phishing napada porasla je za 600%

- Vjerojatnost da korisnik klikne na phishing link i unese svoje login podatke 3 puta je veća nego prije COVID-19 razdoblja

- Gotovo polovica ispitanih zaposlenika (47%) pali su na phishing prijevaru radi distrakcija kod kuće

- Google blokira 18.000.000 malware/phishing emailova *dnevno* tematski vezanih uz COVID-19

- Izraz “how to remove a virus” na web tražilicama povećao se za 42%

- U Nizozemskoj broj poslovnih VPN korisnika uvećan za 240%

- Broj brute-force napada povećan je za 400%

- Microsoftovi cloud servisi bilježe 300 milijuna pokušaja lažnih login prijava svaki dan

- IBM-ovi rezultati istraživanja pokazuju da je više od 80% ispitanika istraživanja rijetko ili nije nikada radilo od kuće prije pandemije COVID-19

- 500.000 Zoom korisničkih računa kompromitirano i prodavano na dark web forumu po cijeni računa od $0.0020, što ispada malo više od 1 lipe po računu

- Broj malicioznih datoteka koje sadrže ključnu riječ “zoom” porastao za 2000%

Događaji i brojevi koji će biti navedeni vremenski koreliraju s mjesecom koji je po svjetskim grafovima pokazao početke razvoja pandemije: ožujak 2020. godine.

Kućni uredi u velikoj mjeri su tehnički nepripremljeni: u usporedbi s klasičnim uredima, nedostaju korporativni firewallovi, IDS/IPS sustavi, analiza i forenzika mrežnog prometa, email spam filteri, UBA sustavi i slična rješenja čija je funkcija hvatanje malicioznih aktivnosti prije nego iste uopće imaju priliku doći do računala zaposlenika. Kućni ured je, dakle, “ogoljen” od takvih tehničkih preventiva i prosječan zaposlenik je izložen potencijalnim napadima u većem opsegu nego što je to slučaj unutar poduzeća s kvalitetno uspostavljenim sustavom sigurnosti.

Problem je nepostojanje sigurnosnih politika, ili čak i jednostavnih uputa zaposlenicima u stilu - što da rade u slučaju infekcije računala virusom ili ransomware napada? Kome se trebaju obratiti, na koji broj/email, u koje vrijeme? Postoje li planovi obrane? Kako pravilno održavati računalo koje se koristi u poslovne svrhe, na što obratiti posebnu pažnju? Kako trebaju izgledati passwordi i kako ih sigurnije koristiti? Na takva i slična pitanja trebalo bi dati jasne odgovore i informacije što konkretno poduzeti.

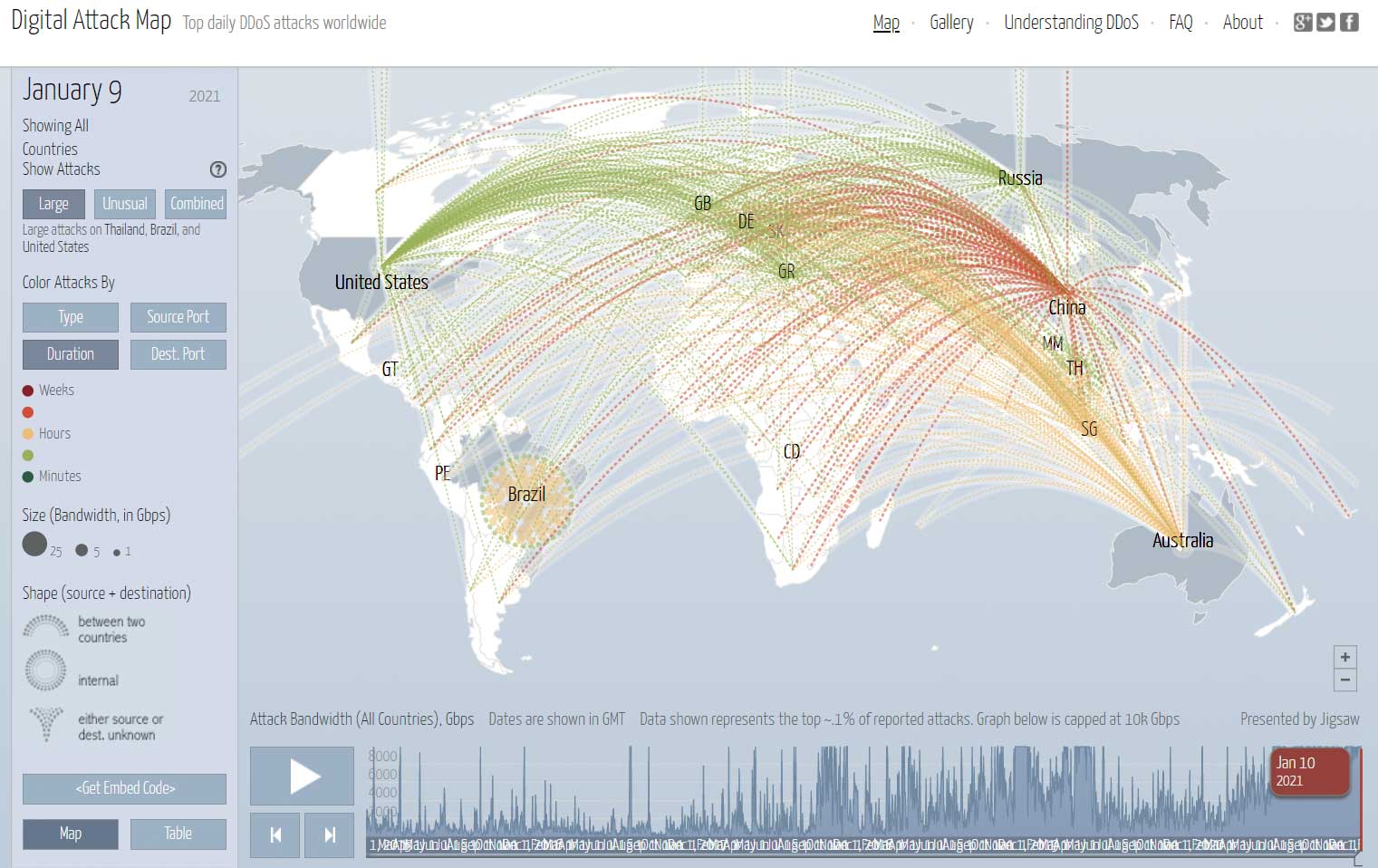

Digital attack map je vizualizacija podataka o DDoS napadima širom svijeta koja pokazuje anonimne podatke o prometu napada kako bi korisnici mogli istražiti povijesne trendove

Brojne su moguće ranjivosti kućnih mreža i uređaja, čemu ćemo malo kasnije posvetiti posebnu pažnju. Jedan uobičajeni problem je da su kućni korisnici na svojim računalima u svakodnevnom radu obično u ulozi administratora (ovo se prvenstveno odnosi na Windows računala), što uvelike može olakšati posao malicioznim aktivnostima. Rijetko tko kreira sekundarne korisničke račune koji nemaju admin prava, jer je to dvostruka gnjavaža: (1) treba to kreirati, i (2) treba podnijeti imati ograničenja na vlastitom računalu. Također, možemo i jednostavno primijetiti - tako smo se to naviknuli na Windowsima, pošto je to oduvijek bio nekakav “default”. Na Linuxu je po tom pitanju stvar znatno drugačija; čak je i, primjerice, ofenzivna distribucija Kali od novijih verzija odustala od default “root” računa.

Osim što smo admini na Windowsima, isto računalo često dijelimo i s ostalim članovima kućanstva. Čak i ako imamo složene odvojene korisničke račune, mogu se, primjerice, iskoristiti ranjivosti fast user switchinga te se kompromitacija člana kućanstva koji nije zaposlenik neke tvrtke može “preliti” u aktivnu VPN sesiju spojenu na tvrtku unutar drugog accounta.

Neki ruteri imaju uključen remote management za mogućnost administracije rutera izvan lokalne mreže s bilo koje lokacije/IP adrese, što je često nepotreban rizik. Jeftini IoT uređaji mogu donijeti cijeli niz ranjivosti mreže radi loše ili nikakve razine ugrađene sigurnosti (realno, negdje treba rezati troškove za te cijene po kojima ih kupujemo..). Rootani uređaji s neslužbenim firmwareovima i neodobrenim aplikacijama koje su skinute s raznih web izvora mogu postaviti backdoorove na uređajima za perzistentni pristup, krasti podatke i slati ih na servere tko zna gdje. Istina, to mogu i službeni firmwareovi i “odobrene” aplikacije, ali statistički smo ipak nešto sigurniji s verzijama koje su odobrili proizvođači i/ili koje su prošle ipak nekakvu provjeru poput, primjerice, Google Play servisa. Treba imati na umu da danas koristimo niz osjetljivih servisa kao što su bankarstva, emailovi, digitalne valute, višefaktorske autentikacije, pristup cloud servisima, VPN-u te brdu ostalih podataka, datoteka, korisničkih računa, i slično - te je na nama da budemo oprezni s apsolutno svime što instaliramo na svoje uređaje.

NETSCOUT koristi kombinaciju raznih alata i procesa prikupljanja te analize podataka o prijetnjama te navode kako DDoS promet koji samo prolazi kroz jednu zemlju do druge destinacije ozbiljno poskupljuje cijenu interneta za krajnjeg korisnika

Nepostojanje lozinke za pristup WiFi mreži ne znači samo nekontrolirano spajanje raznih uređaja koji su u dometu, već i nekriptirani promet u mreži, vidljiv svima koji se mogu spojiti na mrežu.

Kako bismo bolje i u duhu zdrave paranoje predočili globalnu situaciju s kućnim ruterima, pogledajmo kratko brojeve studije instituta The American Consumer Institute (ACI), koji tvrde da otprilike 5 od svakih 6 kućnih WiFi rutera nije adekvatno ažurirano protiv poznatih sigurnosnih ranjivosti. Pet od šest. Ključni nalazi ACI studije o 186 WiFi rutera 14 različitih proizvođača pokazali su 32003 poznatih sigurnosnih ranjivosti. Pokazali su i da 83% rutera ima ranjivosti za potencijalne napade, a gotovo trećina (28%) ranjivosti su u kategoriji “visoko-rizične i kritične». Kako smo već i utvrdili, veliki problem je nepostojanje user-friendly mogućnosti ažuriranja firmwarea, za koju proizvođači smatraju da je “nepotreban trošak”, dok kod samostalnog ažuriranja postoji evidentna opasnost od skidanja zastarjelog koda ili malicioznog koda.

Kućne mreže: šalabahter sigurnosti

Umjesto ničega ili WEP-a, preporuka je uključiti najmanje WPA2 zaštitu, a ako to uređaji podržavaju, aktivirajte WPA3.

Ugasite WPS. Provjerite port forwarding postavke (NAT), koje također predstavljaju ulaz u mrežu - ako vam ne trebaju, uklonite forwarde. Za dodatnu sigurnost, razmislite o gašenju DHCP servera i ručnom dodjeljivanju IP adresa uređajima, zatim o filtriranju MAC adresa na ruteru te promjeni default SSID-a (imena mreže, preko kojeg se može doći do modela uređaja i identifikacije ranjivosti istog), ili čak isključivanju oglašavanja SSID-a. Pa, ako je bal, možete razmisliti i o WPA2 Enterprise/EAP protokolu kakav se obično koristi u ozbiljnim organizacijama, gdje korisnici moraju proći autentikaciju putem RADIUS servera. Ništa od toga, naravno, ne garantira apsolutnu sigurnost, ali svaki od tih koraka može biti dodatni kamen spoticanja zlonamjernom entitetu.

WPA3 protokol je ranjiv na DragonBlood exploit koji će napadaču otkriti password za spajanje na mrežu. Microsoft je ponudio rješenje i navode kako Windowsi 10 verzije 2004 i kasnije imaju protumjere te će zaštititi korisnike od DragonBlood i KRACK sigurnosnih propusta. Nije poznato koliko proizvođača hardvera je implementiralo Microsoftovo rješenje koje su dali svima na korištenje, no podržava samo kriptografsku skupinu 19. O implementaciji zaštite saznajte više na https://wpa3.mathyvanhoef.com/

Ugasite UPnP

Srećom, postoje brojni online servisi koji nam mogu pomoći u otkrivanju sigurnosnih rupa našeg gateway/ruter uređaja preko kojeg spajamo na Internet. Primjerice, na stranici grc.com može se pronaći servis ShieldsUP! koji može provesti test kontroverznog UPnP protokola, kojemu nije baš mjesto na WAN (“vanjskoj”) strani naših rutera. Danas mnogi kućni uređaji, TV-i, igraće konzole, IP kamere, printeri i slični mogu uključivati podršku za UPnP, a ISP-ovi nam često isporučuju rutere s unaprijed uključenom podrškom za UPnP kako bi smanjili broj poziva prema službi za korisnike u slučaju da taj protokol zatreba nekom uređaju. Nemamo prostora za detalje o samom UPnP-u, ali recimo da navedeni servis za test rutera šalje 10ak UPnP SSDP M-SEARCH UDP paketa kako bi otkrio javno dostupne servise s naše mreže, i bilo bi loše da nešto otkrije jer UPnP protokol nikada nije bio dizajniran da bude izložen javnom Internetu. IoT uređaji doslovno mogu izbušiti rupe u vašem gatewayu i sa svojim, većinom lošim ili nikakvim, sigurnosnim mehanizmima biti dostupni kao “low-hanging fruit” poslastica za brojne ekshibicioniste.

Otvoreni portovi

Na stranici ipvoid.com/port-scan moguće je skenirati svoju javnu IP adresu (ali naravno, i druge, no treba paziti da za to imate dozvolu) za određeni port ili standardne portove. Većina kućnih mreža nema potrebe za izlaganjem otvorenih portova prema Internetu, dakle i ovdje bi bilo dobro da vam skener ne pronađe ništa ili da pronađe samo ono čega ste svjesni. Posebno treba obratiti pažnju na portove 22 (SSH) i 23 (Telnet), koji su česte mete napada. Najpotpuniji test mogao bi se izvesti “ručno” alatom nmap za svih 65.535 TCP i UDP portova na WAN portu rutera, ali za većinu korisnika bi to vjerojatno ipak bio overkill.

Ako ste zainteresirani za free rješenje vlastitog firewalla, razmislite o instalaciji softverskog firewalla kao što je pfSense. Moguće ga je instalirati na obično računalo, samo uzmite u obzir da su za njegov rad potrebna 2 mrežna adaptera. Ima GUI što mnoge veseli, ali sadrži i niz korisnih stvari kao što su VPN, Captive Portal, DNS/DHCP server, proxy, IDS/IPS, itd.

Kao zaštitu možete instalirati softverski firewall poput pfsense na zaseban stroj koji posjeduje barem 2 mrežna adaptera

Savjeti

Od dodatnih savjeta u ovome poglavlju: izbjegavajte javne WiFi hotspotove, pogotovo one nezaštićene. Koristite snažne lozinke (nemojte misliti da su trivijalne permutacije tipa p@ssW0&d jako pametna rješenja, jer su takve stvari odavno razbijene). Koristite višefaktorsku autentikaciju gdje je moguće, ali pokušajte izbjeći one koje koriste SMS-ove ili “obične” pozive, jer te tehnologije nisu baš najsigurnije. Pokušajte razdvojiti poslovni i privatni hardveraj koliko god je to moguće. Ako koristite Windows računalo, napravite dodatni korisnički račun koji nema admin prava i koristite ga u svakodnevnom radu. Imajte aktivan Windows Security, iako vas ponekad nervira. Naravno, uvijek možete potražiti i alternativna antivirusna i slična rješenja; pročitajte nekoliko relativno neovisnih recenzija, usporedbi i mišljenja korisnika prije odluke.

Pokušajte ne rootati mobitel

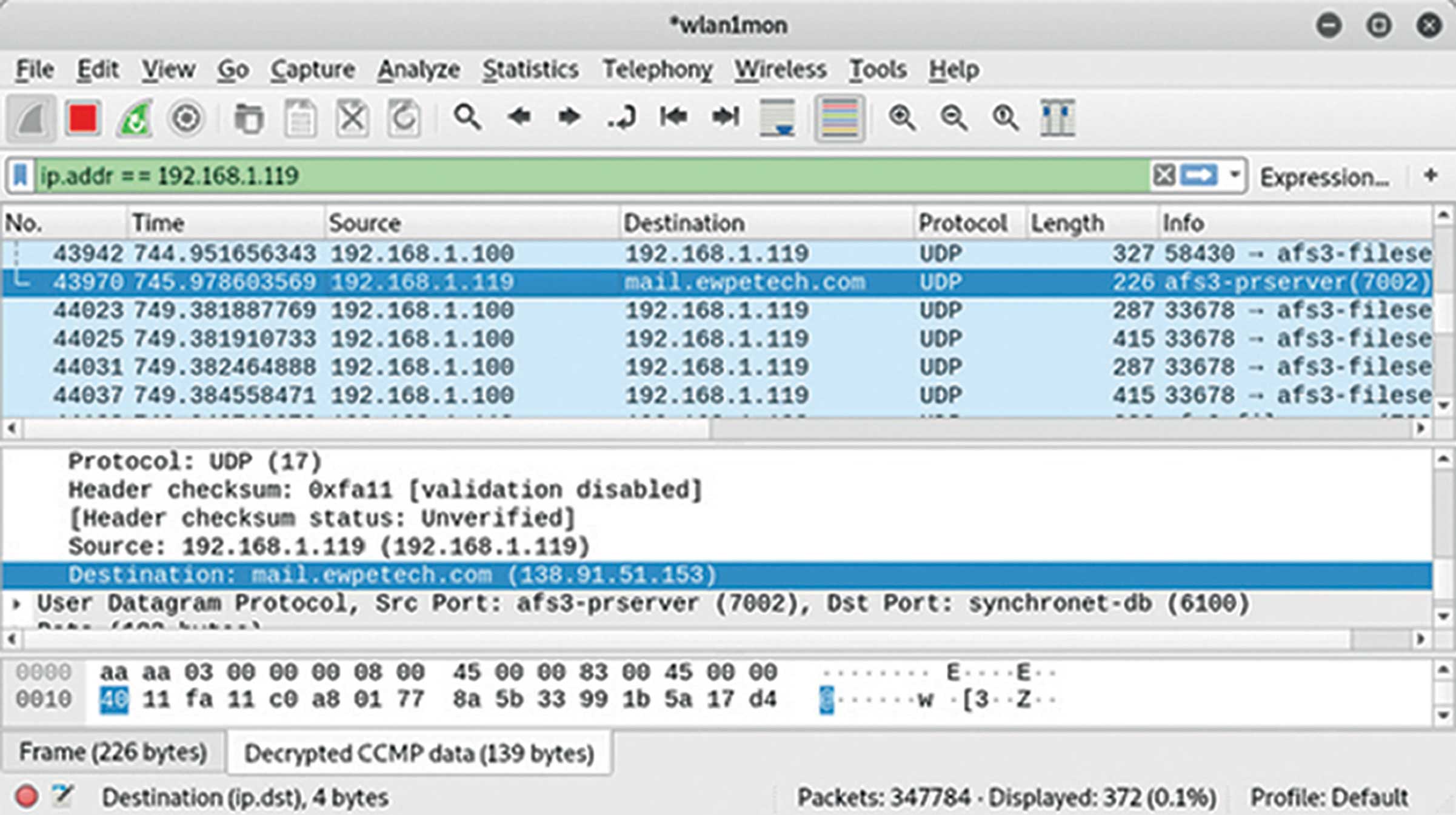

Na kraju, ako volite držati stvari pod kontrolom na manualnoj razini, uvijek možete pokrenuti Wireshark, identificirati uređaje koje imate na mreži i pratiti njihov dolazni i odlazni promet kako biste identificirali potencijalno sumnjivi promet. Za ovo je potrebno imati dodatni WiFi adapter koji podržava tzv. monitor mode (osluškuje sav promet na WiFi mreži, a ne samo onaj koji se tiče vašeg računala) i, po mogućnosti, neku Linux distru (preporuka za Kali, kojega možete podići i s USB-a).

Još jedna potencijalno zgodna stvar za finale ovoga dijela serijala: Ako ste zasićeni Internet reklamama i trackerima, a ne da vam se podešavati razne blockere na razini browsera za svaki uređaj zasebno, bacite oko na Pi-hole, koji blokira reklame i trackere na mrežnom nivou za sve uređaje na mreži, a može služiti i kao DNS sinkhole. Moguće ga je elegantno postaviti na Raspberry Pi, ili bilo koje Linux računalo.

* https://pi-hole.net/

S kime: se UDPariš, Gree klimo? Analiza kućnog mrežnog prometa pomoću alata Wireshark: prikazan je UDP paket koji klima uređaj šalje na adresu 138.91.51.153 (identificirana kao moguća IP adresa Microsoft Azure servisa)